20170416_raspberryPi_camera2

(続きです・・・)

Raspberry PIで監視カメラ

http://qiita.com/kinpira/items/bf1df2c1983ba79ba455

http://qiita.com/kinpira/items/bf1df2c1983ba79ba455

ここからが本番です。

完成には、写真を自動でSlackに投稿し、私自身が携帯で通知を受け取れるようにならないといけません。

では、ここからがこの記事のメインになります。

これからSlackの設定をしていきます。。。。との事。

完成には、写真を自動でSlackに投稿し、私自身が携帯で通知を受け取れるようにならないといけません。

では、ここからがこの記事のメインになります。

これからSlackの設定をしていきます。。。。との事。

よっしゃ!やりましょう。

Slackの設定

先にSlackのアカウント登録を済ましておきます。

先にSlackのアカウント登録

https://slack.com

個人登録

h1729708@yahoo.co.jp

チーム登録

usrname:h1729708

Pass:yoshi****20170416

Groupname:kuma-team

URL:kuma-team-group.slack.com

先にSlackのアカウント登録を済ましておきます。

先にSlackのアカウント登録

https://slack.com

個人登録

h1729708@yahoo.co.jp

チーム登録

usrname:h1729708

Pass:yoshi****20170416

Groupname:kuma-team

URL:kuma-team-group.slack.com

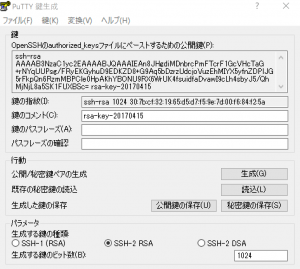

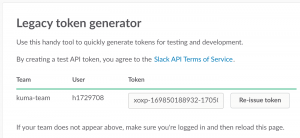

SlackToken発行ページからAPI用のTokenを発行します。

https://api.slack.com/web

https://api.slack.com/web

Slack API – Tokenの場所と取得

1)token作成済なら・・

https://api.slack.com/custom-integrations/legacy-tokens

1)token作成済なら・・

https://api.slack.com/custom-integrations/legacy-tokens

(図1)

xoxp-169850188932-170503111255-169851330916-e8dfbff8d7561bf686f4fc656083ed2f

度はRaspberry PIにPythonのSlackライブラリ

Slackerをインストールをします。

$ sudo pip install slacker

Slackerをインストールをします。

$ sudo pip install slacker

インストールできたら、まずは対話型でTESTしてみます。。????なんのこっちゃ??

$ python

Python 2.7.9 (default, Mar 8 2015, 00:52:26)

[GCC 4.9.2] on linux2

Type “help”, “copyright”, “credits” or “license” for more information.

>>> from slacker import Slacker

>>> token = “xxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx”

>>> slacker = Slacker(token)

>>> channel_name = “#” + “general”

>>> message = ‘APIだよ’

>>> slacker.chat.post_message(channel_name, message)

<slacker.Response object at 0xb64aca50>

Python 2.7.9 (default, Mar 8 2015, 00:52:26)

[GCC 4.9.2] on linux2

Type “help”, “copyright”, “credits” or “license” for more information.

>>> from slacker import Slacker

>>> token = “xxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx”

>>> slacker = Slacker(token)

>>> channel_name = “#” + “general”

>>> message = ‘APIだよ’

>>> slacker.chat.post_message(channel_name, message)

<slacker.Response object at 0xb64aca50>

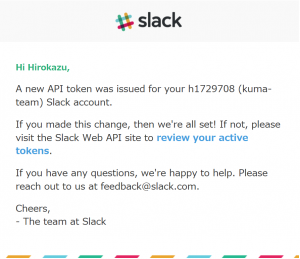

おお、何かメッセージが来とる、と。

メールも来るのか・・・・

(図3)

メールも来るのか・・・・

(図3)

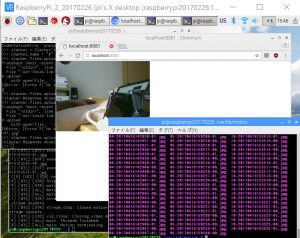

(図4)

画像UPLOAD

早速画像のUPLOADを行っていきます。

(どうやんのかな??)

slackerのREADMEを参照したところfilesクラスにupload関数が用意されているようなので、そちらを使っていきます。

・・・・すげー、、そういうことかあ。。。。

早速画像のUPLOADを行っていきます。

(どうやんのかな??)

slackerのREADMEを参照したところfilesクラスにupload関数が用意されているようなので、そちらを使っていきます。

・・・・すげー、、そういうことかあ。。。。

$ python

Python 2.7.9 (default, Mar 8 2015, 00:52:26)

[GCC 4.9.2] on linux2

Type “help”, “copyright”, “credits” or “license” for more information.

>>> from slacker import Slacker

>>> token = “xxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx”

>>> slacker = Slacker(token)

>>> channel_name = “#” + “general”

>>> slacker.files.upload(‘/var/lib/motion/**-**************-00.jpg’)

<slacker.Response object at 0xb64b4e50>

Python 2.7.9 (default, Mar 8 2015, 00:52:26)

[GCC 4.9.2] on linux2

Type “help”, “copyright”, “credits” or “license” for more information.

>>> from slacker import Slacker

>>> token = “xxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx-xxxxxxxxxxxx”

>>> slacker = Slacker(token)

>>> channel_name = “#” + “general”

>>> slacker.files.upload(‘/var/lib/motion/**-**************-00.jpg’)

<slacker.Response object at 0xb64b4e50>

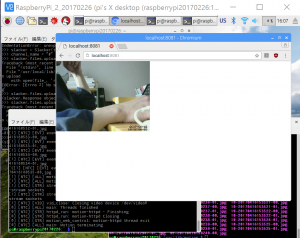

開くとちゃんと上がってました!

(本当だ!、、でもめちゃくちゃ写真とるなあ。。。)

(図4)

(本当だ!、、でもめちゃくちゃ写真とるなあ。。。)

(図4)

・・・・本文続き・・・・・

なるほど、Uploadしただけだと投稿されないんですね。

どうやら、このFilesに上がった画像をPin(Share)しないと投稿はされない様です。。。

(そうらしい)

どうやら、このFilesに上がった画像をPin(Share)しないと投稿はされない様です。。。

(そうらしい)

以上