[104]さくらVPSに挑戦5、鍵認証の設定

http://www.xn--vps-073b3a72a.com/5.html

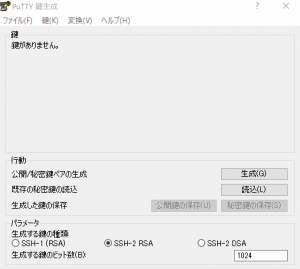

■公開鍵と秘密鍵の生成

公開鍵と秘密鍵の生成には専用の無料ソフトを利用。

PuTTYgenでソフトを立ち上げ

(図1)

公開鍵と秘密鍵の生成には専用の無料ソフトを利用。

PuTTYgenでソフトを立ち上げ

(図1)

公開/秘密鍵ペアの生成ボタンを押します。

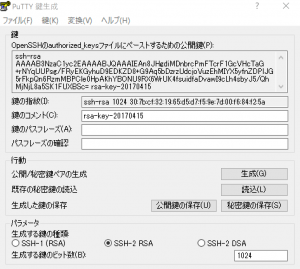

(図2)

(図2)

次に鍵のパスフレーズを入力します。任意のパスワードを入力してください。パスワード入力後、生成された公開鍵と秘密鍵を保存しましょう。秘密鍵のファイル名は拡張子を.ppk、公開鍵は.pubとしておくと良いでしょう。 PuTTYgenは起動したままにしてください。

■鍵認証用のフォルダを追加

次にTeraTermに戻り、コンソールを使って作業。

sakuravps というユーザーでTeraTermにログイン。

TeraTermにログインしたら、まずはVPSに鍵認証用のフォルダを追加。

VPSに鍵認証用のフォルダを追加します。

$ cd $HOME

$ mkdir .ssh

$ chmod 700 .ssh

次にTeraTermに戻り、コンソールを使って作業。

sakuravps というユーザーでTeraTermにログイン。

TeraTermにログインしたら、まずはVPSに鍵認証用のフォルダを追加。

VPSに鍵認証用のフォルダを追加します。

$ cd $HOME

$ mkdir .ssh

$ chmod 700 .ssh

■さくらVPSへ公開鍵を登録

作成した公開鍵をさくらVPSに登録します。

公開鍵の登録にはauthorized_keysコマンドを使います。

コンソールに vi .ssh/authorized_keys と入力します。

$ vi .ssh/authorized_keys

作成した公開鍵をさくらVPSに登録します。

公開鍵の登録にはauthorized_keysコマンドを使います。

コンソールに vi .ssh/authorized_keys と入力します。

$ vi .ssh/authorized_keys

コンソール画面が切り替わったら、PuTTYgenの公開鍵の部分を全て選択・コピーします。

最後にセキュリティの都合上、sshフォルダのパーミッションを600に変更。

$ chmod 600 .ssh/authorized_keys

最後にセキュリティの都合上、sshフォルダのパーミッションを600に変更。

$ chmod 600 .ssh/authorized_keys

これで一連の公開鍵の設定は終了。。。。と。

(PC win10の中の

ダウンロードフォルダに、

公開鍵sakuravps2.pub

秘密鍵sakuravps2.ppk

で保存)

ダウンロードフォルダに、

公開鍵sakuravps2.pub

秘密鍵sakuravps2.ppk

で保存)

■SSHとファイアーウォールの設定

次にさくらVPSのセキュリティを高めるため、SSHのポート設定とファイアーウォールの設定をします。

Tera Termでの作業になります。ここでは、SSHのポートを変更するため、Tera Termに

sudo vi /etc/ssh/sshd_config と入力し、Enterキーを押します。

$ sudo vi /etc/ssh/sshd_config

(Aa123456)

次にさくらVPSのセキュリティを高めるため、SSHのポート設定とファイアーウォールの設定をします。

Tera Termでの作業になります。ここでは、SSHのポートを変更するため、Tera Termに

sudo vi /etc/ssh/sshd_config と入力し、Enterキーを押します。

$ sudo vi /etc/ssh/sshd_config

(Aa123456)

次に画面が切り替わるので、上から12行目の#Port 22と記載されている箇所の先頭の#をxキーで削除

22の番号を任意のポート番号に変更します。(★★★ここではポート番号61202★★★)

22の番号を任意のポート番号に変更します。(★★★ここではポート番号61202★★★)

■最後にsshを再起動し、設定を反映

コンソール画面に sudo /etc/init.d/sshd restart と入力し、Enterキーを押下。

$ sudo /etc/init.d/sshd restart

これでsshのポート変更の作業は終了

コンソール画面に sudo /etc/init.d/sshd restart と入力し、Enterキーを押下。

$ sudo /etc/init.d/sshd restart

これでsshのポート変更の作業は終了

■ファイアーウォールの設定をしよう

Tera Termに sudo vi /etc/sysconfig/iptables と入力

$ sudo vi /etc/sysconfig/iptables

Tera Termに sudo vi /etc/sysconfig/iptables と入力

$ sudo vi /etc/sysconfig/iptables

#–FW setting—————————–

:RH-Firewall-1-INPUT – [0:0]

-A INPUT -j RH-Firewall-1-INPUT

-A FORWARD -j RH-Firewall-1-INPUT

#-A RH-Firewall-1-INPUT -i lo -j ACCEPT

#-A RH-Firewall-1-INPUT -p icmp –icmp-type any -j ACCEPT

#-A RH-Firewall-1-INPUT -p 50 -j ACCEPT

#-A RH-Firewall-1-INPUT -p 51 -j ACCEPT

#-A RH-Firewall-1-INPUT -p udp –dport 5353 -d 224.0.0.251 -j ACCEPT

#-A RH-Firewall-1-INPUT -p udp -m udp –dport 631 -j ACCEPT

#-A RH-Firewall-1-INPUT -p tcp -m tcp –dport 631 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

# SSH, HTTP, FTP1, FTP2, MySQL

-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 61202 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 20 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 21 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 3306 -j ACCEPT

#-A RH-Firewall-1-INPUT -j REJECT –reject-with icmp-host-prohibited

#–FW setting—————————–

:RH-Firewall-1-INPUT – [0:0]

-A INPUT -j RH-Firewall-1-INPUT

-A FORWARD -j RH-Firewall-1-INPUT

#-A RH-Firewall-1-INPUT -i lo -j ACCEPT

#-A RH-Firewall-1-INPUT -p icmp –icmp-type any -j ACCEPT

#-A RH-Firewall-1-INPUT -p 50 -j ACCEPT

#-A RH-Firewall-1-INPUT -p 51 -j ACCEPT

#-A RH-Firewall-1-INPUT -p udp –dport 5353 -d 224.0.0.251 -j ACCEPT

#-A RH-Firewall-1-INPUT -p udp -m udp –dport 631 -j ACCEPT

#-A RH-Firewall-1-INPUT -p tcp -m tcp –dport 631 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

# SSH, HTTP, FTP1, FTP2, MySQL

-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 61202 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 20 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 21 -j ACCEPT

#-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 3306 -j ACCEPT

#-A RH-Firewall-1-INPUT -j REJECT –reject-with icmp-host-prohibited

#–FW setting—————————–

を追加。ポート番号は、「60202」に注意。

最後に sudo /etc/rc.d/init.d/iptables restart

$ sudo /etc/rc.d/init.d/iptables restart

$ sudo /etc/rc.d/init.d/iptables restart

今後は22では接続できなくなります。今後は、任意のポート番号(ここでは61202)で接続することになります。

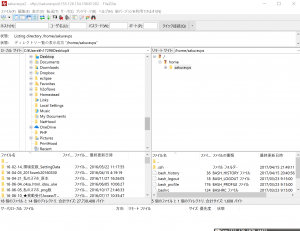

■FTP接続しよう

SSHで接続できるFTPソフトでホームページをアップロードしてみましょう。

ここではFileZillaを使って解説します。

ポートの欄に自身で設定したポート番号を入力します。

またProtocolの欄はSFTPを選択してください。

153.126.154.106

61202

sakuravps

Aa123456

(OK!接続!!、図3)

ここではFileZillaを使って解説します。

ポートの欄に自身で設定したポート番号を入力します。

またProtocolの欄はSFTPを選択してください。

153.126.154.106

61202

sakuravps

Aa123456

(OK!接続!!、図3)

■Apacheをインストールしよう

# yum -y install httpd

# chkconfig httpd on

# yum -y install httpd

# chkconfig httpd on

■WEBページをアップしよう

さくらVPSのホームページのデフォルトの階層は var/www/html になります

$ cd /var/www/html

さくらVPSのホームページのデフォルトの階層は var/www/html になります

$ cd /var/www/html

(うーーーん、/var/www/htmlのindex.htmlが表示されないな)

で見直しページ!!

★助けてもらった★

http://qiita.com/ysk24ok/items/ffe8d5d1479aaf5afeaa

がGood!!

httpdが異常終了する等して古いhttpdプロセスが残っていることが原因。

lsofコマンドで古いプロセスを表示し、killすればよい

$ sudo lsof -i | grep http

httpd 27512 apache 4u IPv6 90360 0t0 TCP *:http (LISTEN)

httpd 27520 apache 4u IPv6 90360 0t0 TCP *:http (LISTEN)

で、古いもの全部消す

$ sudo kill -9 27512

$ sudo kill -9 27520

で、

$ sudo /etc/init.d/httpd restart

httpd を停止中: [ OK ]

httpd を起動中: [ OK ]

なんとか。

/var/www/htmlの

index.html

も表示!!!

http://qiita.com/ysk24ok/items/ffe8d5d1479aaf5afeaa

がGood!!

httpdが異常終了する等して古いhttpdプロセスが残っていることが原因。

lsofコマンドで古いプロセスを表示し、killすればよい

$ sudo lsof -i | grep http

httpd 27512 apache 4u IPv6 90360 0t0 TCP *:http (LISTEN)

httpd 27520 apache 4u IPv6 90360 0t0 TCP *:http (LISTEN)

で、古いもの全部消す

$ sudo kill -9 27512

$ sudo kill -9 27520

で、

$ sudo /etc/init.d/httpd restart

httpd を停止中: [ OK ]

httpd を起動中: [ OK ]

なんとか。

/var/www/htmlの

index.html

も表示!!!

以上